Beberapa waktu lalu, saya sudah pernah membahas mengenai apa itu Cyber Crime dan juga jenis-jenisnya. Pada kesempatan kali ini, saya akan memberikan beberapa contoh kejahatan yang mungkin terjadi terkait Cyber Crime yang saya kutip dari buku "A to Z of Cyber Crime". Buku ini ditulis oleh Aaushi Shah dan Srinidhi Ravi yang berasal dari India dan diterbitkan oleh Asian School of Cyber Laws. Dalam buku ini dijelaskan 73 jenis kejahatan (mulai dari abjad A sampai Z) yang dapat dilakukan, terkait dengan komputer. Namun, dalam postingan ini saya hanya akan menjelaskan lima macam kejahatan saja.

46. Piggy Backing

Merupakan kegiatan menyadap sebuah jalur telekomunikasi dan menggunakan layanan tersebut tanpa izin dan pengetahuan pengguna. Piggybacking digunakan untuk menyembunyikan aktivitas ilegal seperti mengunduh pornografi anak atau terlibat dalam pencurian identitas tanpa meninggalkan jejak. Sehingga jika terjadi penyelidikan, maka kejahatan akan dituduhkan kepada pengguna atau pemilik jaringan yang sebenarnya. Sedangkan si Piggybacker dapat bebas.

47. Piracy of Software

Berbeda dengan produk lainnya, software yang kita beli tidak menjadi hak milik kita sepenuhnya. Melainkan, kita sekedar menjadi pengguna berlisensi yang memperoleh hak untuk menggunakan sebuah software hanya pada satu perangkat komputer, dan tidak bisa dipasang pada perangkat komputer yang lain.

Pembajakan software dapat berdampak pada ekonomi global. Di mana dengan berkurangnya pendapatan dari developers maka dapat mengalihkan dana pengembangan produk, dan menghasilkan lebih sedikit penelitian, sehingga dapat mengurangi investasi dalam pemasaran. Karena pembajakan perangkat lunak dapat disamakan dengan kehilangan upah (kehilangan pekerjaan). Berjuang melawan pembajakan, membuat perusahaan harus mengerahkan sumber daya untuk teknologi anti pembajakan, yang mengakibatkan tertundanya proses pengembangan produk serta kurangnya layanan.

Contoh kasus:

- Pada tahun 2008, di China sebuah organisasi didakwa karena melanggar hukum hak cipta nasional. Melakukan kegiatan ilegal berskala internasional, dengan memproduksi dan menjual CD serta DVD secara online dengan kualitas tinggi yang dikemas hampir sama dengan produk aslinya. Jumlah penjualan diperkirakan mencapai lebih dari $2 miliyar.

- Pada tahun 2010, seorang pria asal Texas, Todd Alan Cook (24 tahun) dijatuhi hukuman 18 bulan penjara karena menjual lebih dari $1 Juta perangkat lunak bajakan secara online.

48. Pod Slurping

Istilah ini digunakan untuk tindak kejahatan menggunakan perangkat penyimpanan portabel, seperti iPod, USB, Flash Drive, PDA, dan pemutar audio, untuk memudahkan pencurian data. Karena perangkat penyimpanan bentuknya terus mengalami penyusutan (ukurannya dirancang semakin kecil) dengan jumlah data yang dapat disimpan semakin besar. Membuat teknik pencurian dengan cara ini mudah untuk disembunyikan. Teknik ini juga dapat dilakukan oleh seorang amatiran karena hanya membutuhkan perangkat penyimpanan, perangkat lunak slurping, dan kesempatan untuk menghubungkan perangkat ke komputer.

Pada tahun 2004, pakar keamanan Abe Usher mengembangkan sebuah program yang disebut "Slurp.exe" yang ia gunakan di iPod-nya untuk menunjukkan bagaimana caranya data bisa dengan mudah "dicuri" dari komputer. Hanya butuh waktu lebih dari satu menit untuk mengunduh semua file dari komputer. Program ini mempermudah pencarian direktori yang relevan pada sistem komputer untuk dokumen dalam format Word dan Excel.

49. Poisoning the Source

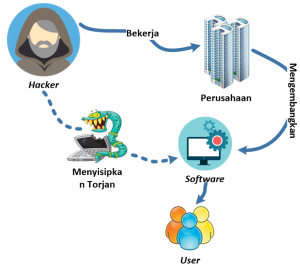

Teknik ini termasuk yang paling berbahaya karena dari awal tanpa sepengetahuan perusahaan, sebuah produk telah dimasukkan Trojan sebelum kemudian didistribusikan. Hal ini bisa dilakukan dengan mudah oleh seorang hacker yang bergabung pada perusahaan tersebut. Sebagai pengembang atau bahkan tester dari produk, hacker dapat dengan mudah menyisipkan “backdoor” yang relatif kecil dengan ukuran hanya sebesar 100kb di dalam ratusan megabyte kode yang aslinya. Tentu saja akan sulit untuk mendeteksinya.

Ken Thompson, co-creator UNIX yang terkenal dan ahli bahasa pemrograman C, pada tahun 1984 membahas pentingnya pengendalian source code dan kemungkinan menanam backdoors di dalam makalahnya yang terkenal berjudul "Reflections on Trusting Trust," Thompson menjelaskan untuk memodifikasi source code dengan menambahkan backdoor ke semua kode merupakan serangan yang sangat berbahaya, karena bahkan compiler baru yang dikompilasi dengan versi Trojan dari kompilator lama akan memiliki backdoor di dalamnya.

Teknik ini termasuk yang paling berbahaya karena dari awal tanpa sepengetahuan perusahaan, sebuah produk telah dimasukkan Trojan sebelum kemudian didistribusikan. Hal ini bisa dilakukan dengan mudah oleh seorang hacker yang bergabung pada perusahaan tersebut. Sebagai pengembang atau bahkan tester dari produk, hacker dapat dengan mudah menyisipkan “backdoor” yang relatif kecil dengan ukuran hanya sebesar 100kb di dalam ratusan megabyte kode yang aslinya. Tentu saja akan sulit untuk mendeteksinya.

Ken Thompson, co-creator UNIX yang terkenal dan ahli bahasa pemrograman C, pada tahun 1984 membahas pentingnya pengendalian source code dan kemungkinan menanam backdoors di dalam makalahnya yang terkenal berjudul "Reflections on Trusting Trust," Thompson menjelaskan untuk memodifikasi source code dengan menambahkan backdoor ke semua kode merupakan serangan yang sangat berbahaya, karena bahkan compiler baru yang dikompilasi dengan versi Trojan dari kompilator lama akan memiliki backdoor di dalamnya.

50. Pornography

Belum ada penjelasan pasti mengenai tindak kejahatan seperti ini. Karena masing-masing negara, atau bahkan suku dan juga agama memiliki perbedaan. Mungkin saja sesuatu yang dianggap termasuk pornografi di suatu daerah, belum tentu sama menurut daerah lainnya.

Pemerintah dan aparat hukum telah melakukan banyak upaya untuk mencegah penyebarluasan konten pornografi di internet. Namun, efek yang diberikan tidak menimbulkan jera. Sehingga tindak pidana jenis ini tidak berkurang. Konten-konten pornografi di internet tersedia dalam banyak format yang berbeda-beda, antara lain: gambar, film pendek (bisa berbentuk animasi), file suara, dan lain-lain. Bahkan internet dijadikan sebagai media untuk mendiskusikan pornografi, melihat, serta mengatur aktivitas seksual; dari layar komputer.

Contoh kasus:

Dua orang siswa Sekolah Umum Delhi terlibat pembuatan MMS (pornografi) dengan durasi 2.37 menit. Kemudian mendistribusikannya secara ilegal termasuk pada Baazee.com. CEO Baazee.com dipanggil oleh Pengadilan Tinggi Delhi karena mengizinkan konten tersebut dicantumkan dan dilelang pada situs mereka. Sedangkan kedua siswa yang masih di bawah umur tersebut tidak diberikan hukuman.

*Baca A to Z of Cyber Crime Part 2*

*Baca A to Z of Cyber Crime Part 2*